Cuándo queremos analizar malware podemos hacerlo normalmente desde cualquier sandbox «online» tales como JoeSandbox , Any.run etc.. , no obstante vamos a ver como configurarnos un entorno en máquinas virtuales , el cuál estará totalmente aislado y seguro para que nuestro host principal esté seguro.

Esto forma parte de mis notas del curso PMAT de Matt Kiely que puedes encontrar en TCM Academy.

Vamos a ver que necesitamos realmente como requisitos para poder montar este laboratorio:

Requisitos del sistema

Al menos 8GB de RAM o más

150 GB o más de disco duro

Enlaces y recursos útiles

Virtual box(gratuito) o VMWare Workstation PRO (yo hice las prácticas con este , era de pago , pero para uso personal ya es gratuito también.)

Windows 10 64 Bit (yo usé la versión de evaluación de enterprise)

Configuración del laboratorio

- Crear una máquina virtual en Virtual Box o VMWare es sencillo, pero si necesitas ayuda te recomiendo que veas este vídeo de youtube

Descarga e instala chrome en tu máquina virtual windows, busca «flare vm github» o navega hasta el repositorio en github.

Nota: ¡Necesitas suficiente espacio de almacenamiento! Más de 100GB ( Se necesitan al menos 40GB )

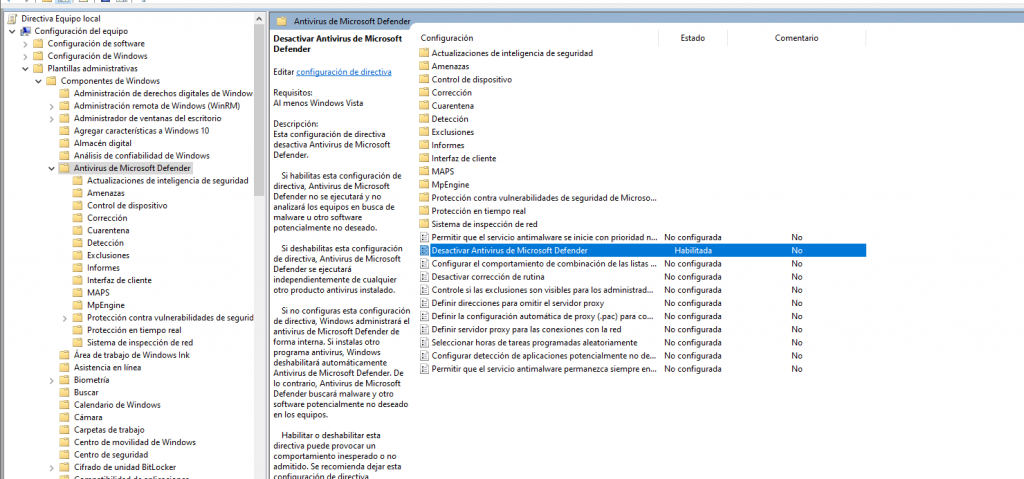

IMPORTANTE: Para que sea instalación limpia deberemos de desactivar MS Defender y proxy , para ello lo haremos si tenemos la versión enterprise desde GPO , para ello haciendo Win +x -> Ejecutar , metemos gpedit.msc y lo ejecutamos

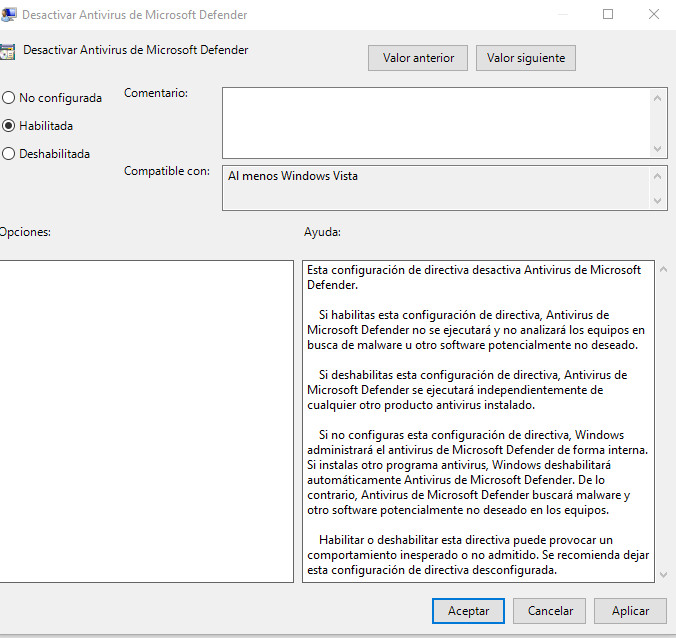

Desactivar Antivirus/Defender en la Política de Grupo (GPO)

y la habilitamos :

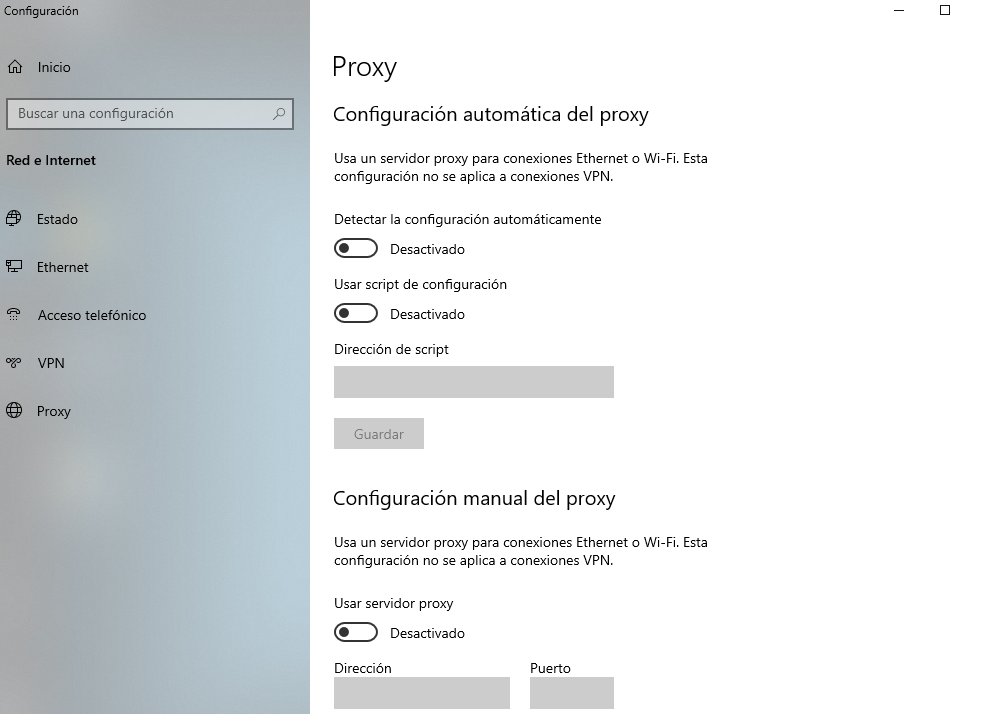

Desactivar la configuración de detección automática de proxy

En la barra de búsqueda de Windows, busca «configuración del proxy».

Desactiva el botón de «Detectar la configuración automáticamente».

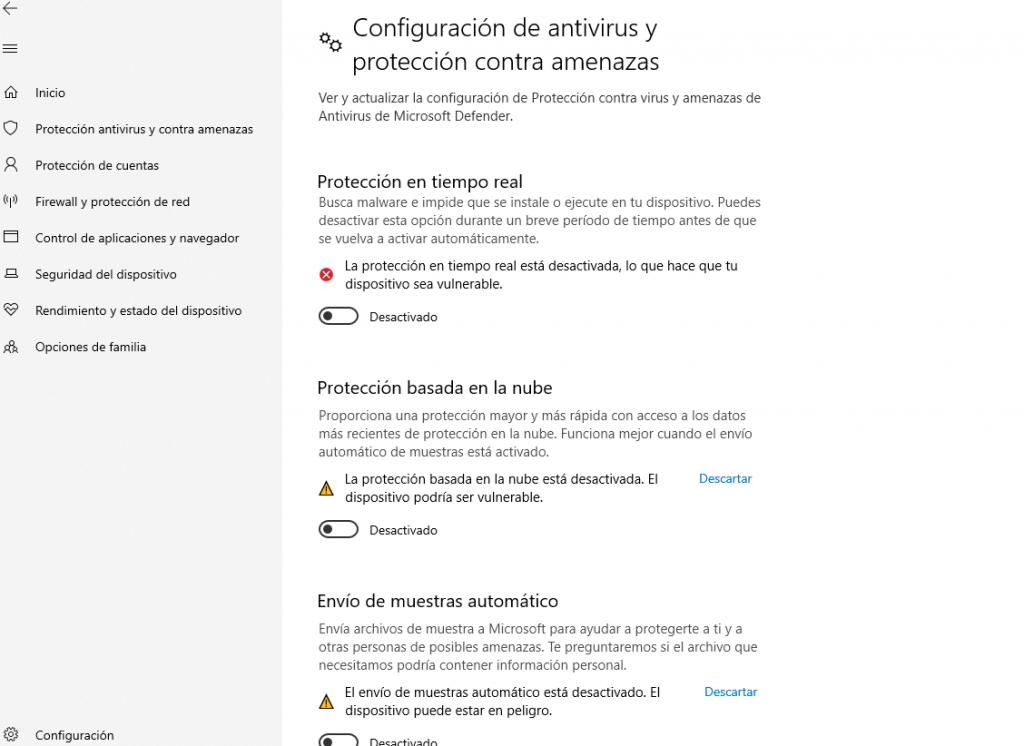

Desactivar la Protección contra Manipulación (Tamper Protection)

Busca «Defender», abre la configuración de Defender y desactiva todas las opciones de Defender.

Desactivar el Firewall de Windows

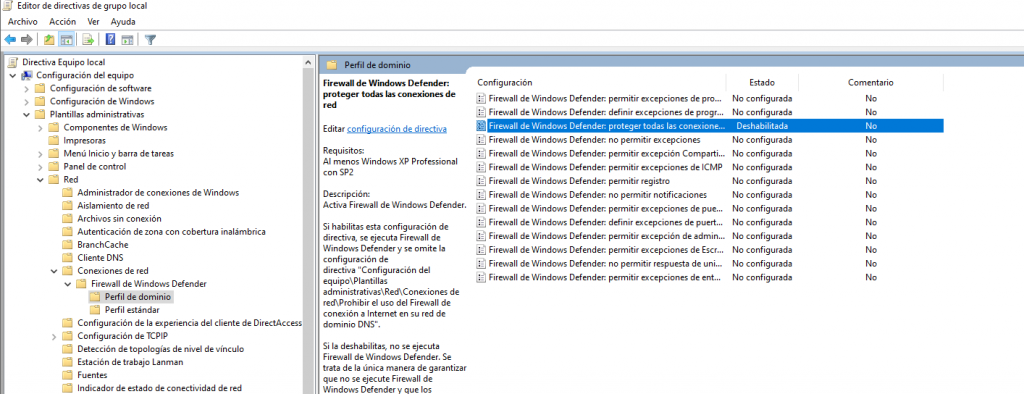

GPO → Plantillas Administrativas → Red → Conexiones de Red → Firewall de Windows Defender → Perfil de Dominio → Desactiva «Proteger todas las conexiones de red».

GPO → Plantillas Administrativas → Red → Conexiones de Red → Firewall de Windows Defender → Perfil Estándar → Desactiva «Proteger todas las conexiones de red».

Una vez lo tenemos procedemos a la instalación (Rev , si no podéis simplemente os descargais el proyecto de github y ejecutais en powershell como administrador el install.ps1)

Abra Powershell como administrador y ejecutar:

Set-ExecutionPolicy UnrestrictedEscribiremos «A» para aceptar todos los terminos y nos bajaremos el instalador de flare-vm

(New-Object net.webclient).DownloadFile(‘https://raw.githubusercontent.com/mandiant/flare-vm/main/install.ps1',"$([Environment]::GetFolderPath("Desktop"))\install.ps1")Nos vamos al directorio donde lo hemos almacenado (en este caso si copiais el parámetro lo tendréis en el escritorio y ejecutamos con powershell como administrador el .\install.ps1)

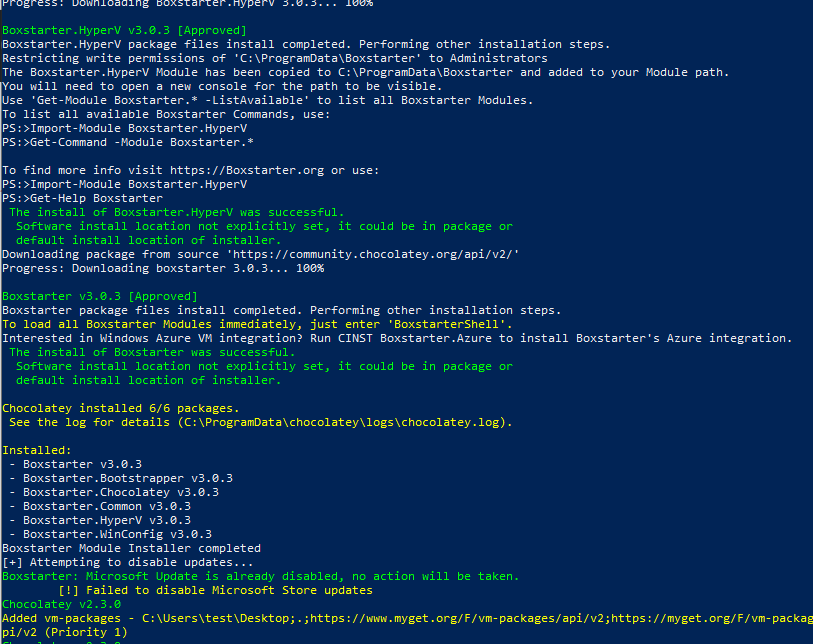

Introduce tu contraseña y empezará a descargar e instalar.

Esto tardará bastante tiempo por lo que , paciencia.

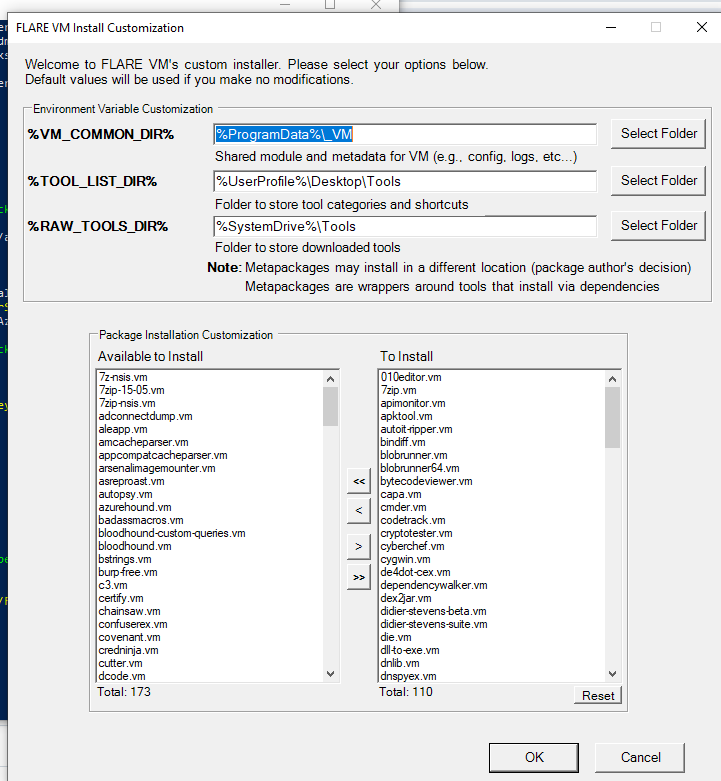

Nos aparecerá la siguiente pantalla , la dejamos tal y como viene:

Una vez haya finalizado ya tendremos configurada prácticamente la máquina de flare-vm,

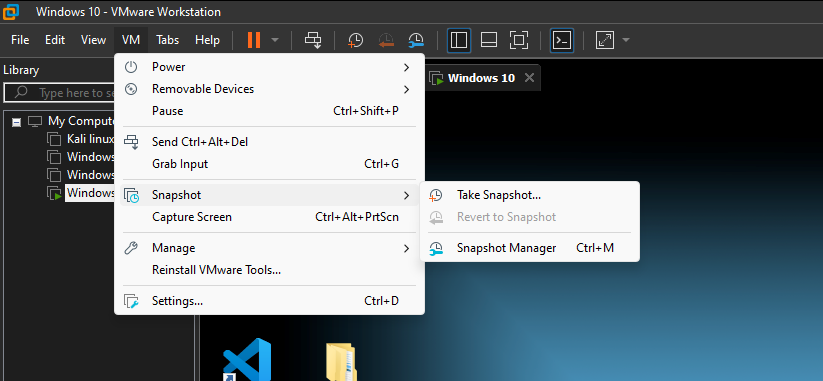

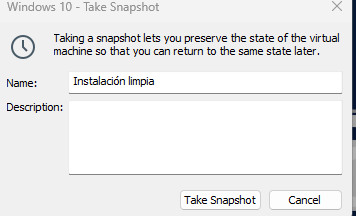

Ahora realizaremos un «snapshot» del estado de la máquina para poder volver a él en caso de algún error o modificación y tener una imagen «limpia» , para ello , (yo lo hice con VMWARE Workstation) nos vamos a VM -> Snapshot -> Take Snapshot

A continuación, descargaremos la suite de «procmon» de sysinternals que nos ayudará para realizar el análisis de procesos , memoria etc… para ello podemos descargarlo desde aquí: https://download.sysinternals.com/files/SysinternalsSuite.zip

Simplemente instaláis y listo , ya tenemos la primera parte realizada

REMnux – Simulando internet en entorno aislado

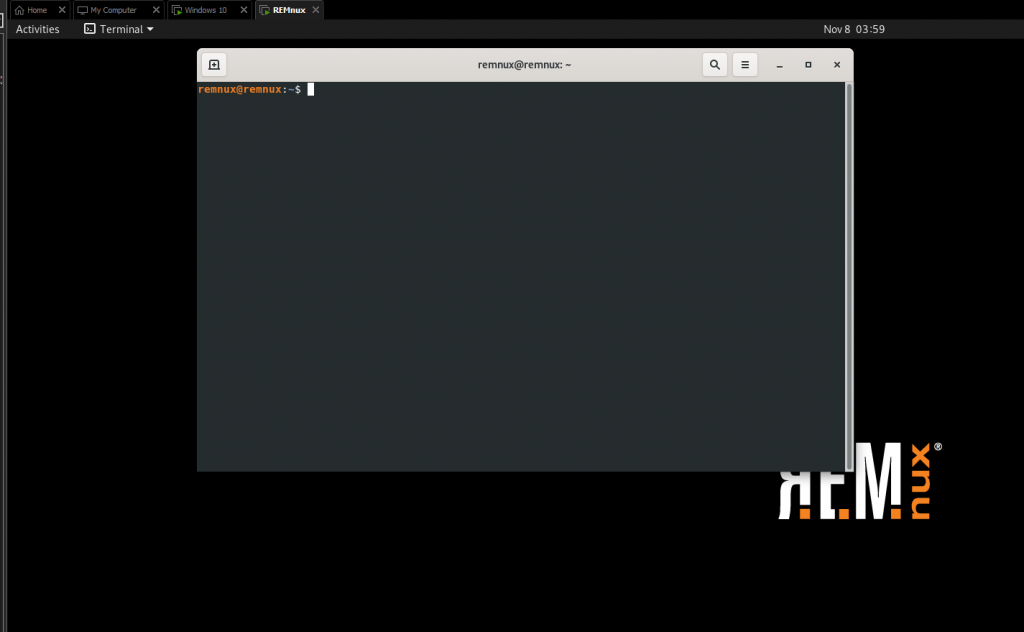

La siguiente máquina virtual en la que trabajaremos es REMnux. REMnux es un conjunto de herramientas Linux para ingeniería inversa y análisis de software malicioso. REMnux proporciona una colección de herramientas gratuitas creadas por la comunidad. Vamos a utilizarlo para investigar malware sin tener que buscar, instalar y configurar las herramientas.

Antes de configurar el adaptador de red (para crear el aislamiento) , de la máquina REMnux (Se requiere un simulador de red basado en Linux) para funcionar como un servidor DNS falso para este laboratorio.

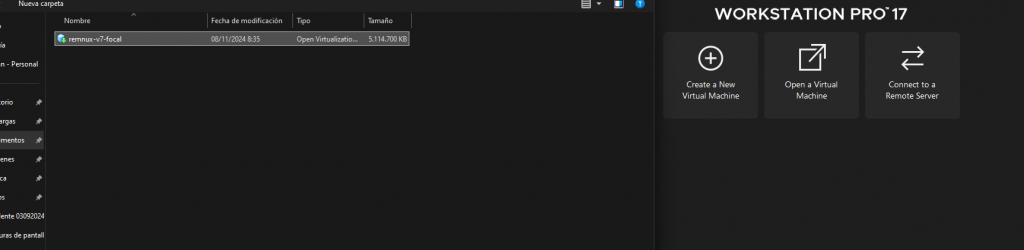

Descargamos Archivo REMnux OVA desde el sitio web oficial:

https://docs.remnux.org/install-distro/get-virtual-appliance

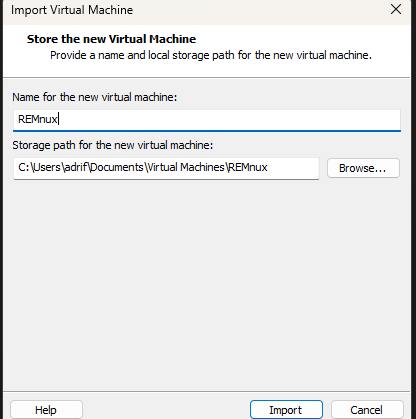

Ahora importamos el archivo que hemos descargado « REMnux OVA» en VMWare ,y iniciamos la máquina como tal de REMnux y verificamos que funciona bien.

En VMWare será en «Open»

Ahora, FlareVM y REMnux ambos están operativos. Ahora crearemos un Host-only en el adaptador para aislar completamente nuestro laboratorio del host y la red externa.

recordad que estos son los datos de login de la máquina que hemos descargado.

Username: remnux

Password: malware

Bien , vamos con la creación como hemos comentado del adaptador de red en modo Host-Only para crear el aislamiento y simular la red en FlareVM con REMnux.

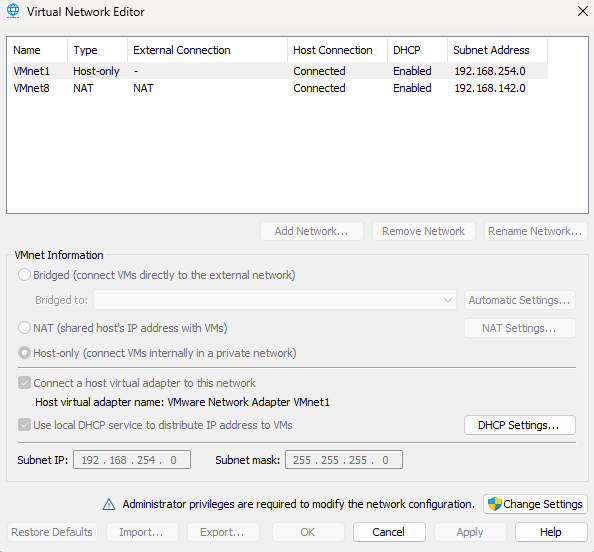

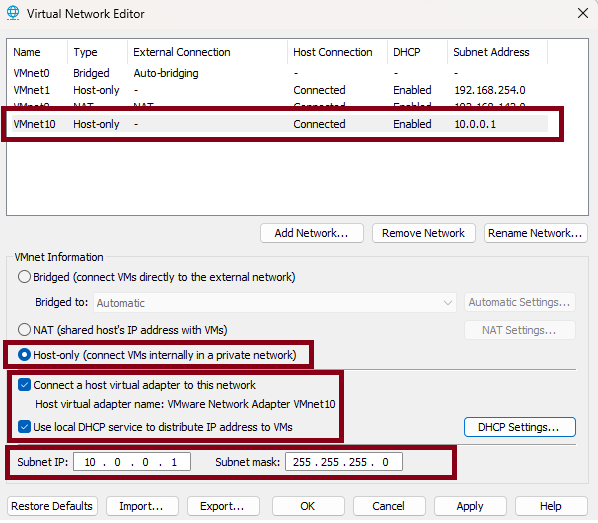

En VMWare nos vamos a Edit -> Virtual Network editor

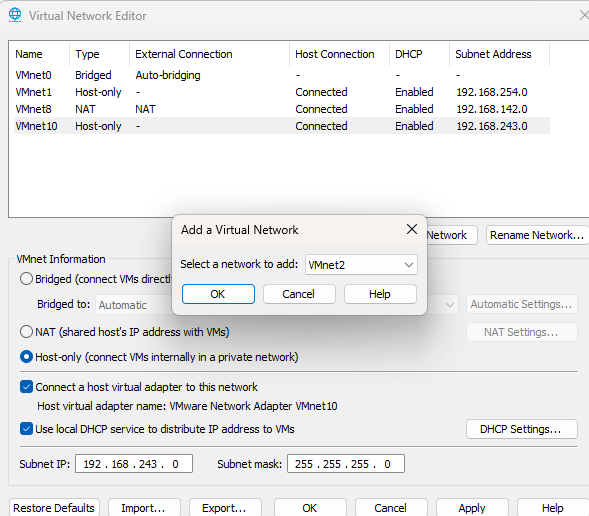

Pinchamos en «Add Network»

Seleccionamos cualquiera VMnet libre y pulsamos «Ok»

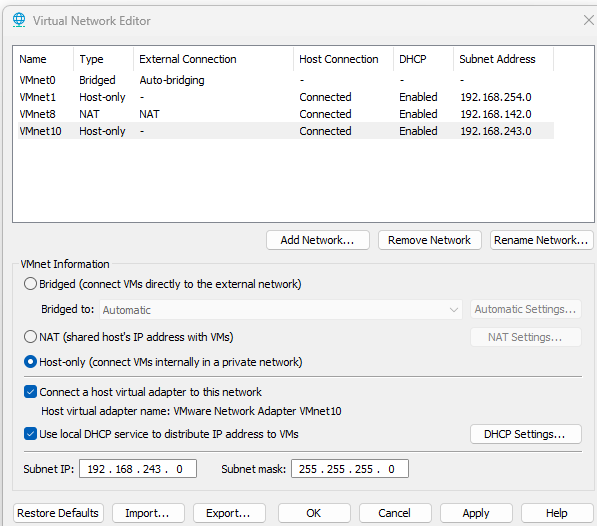

Una vez creado , pincharemos en el adaptador que hemos creado y configuraremos los siguientes parámetros:

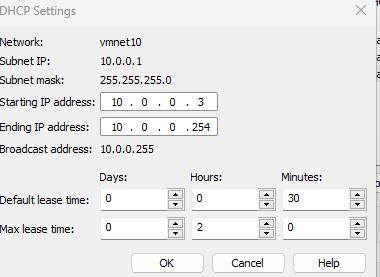

Pincharemos el botón «DHCP Settings» para establecer el rango de IPs a proveer.

Guardamos la configuración.

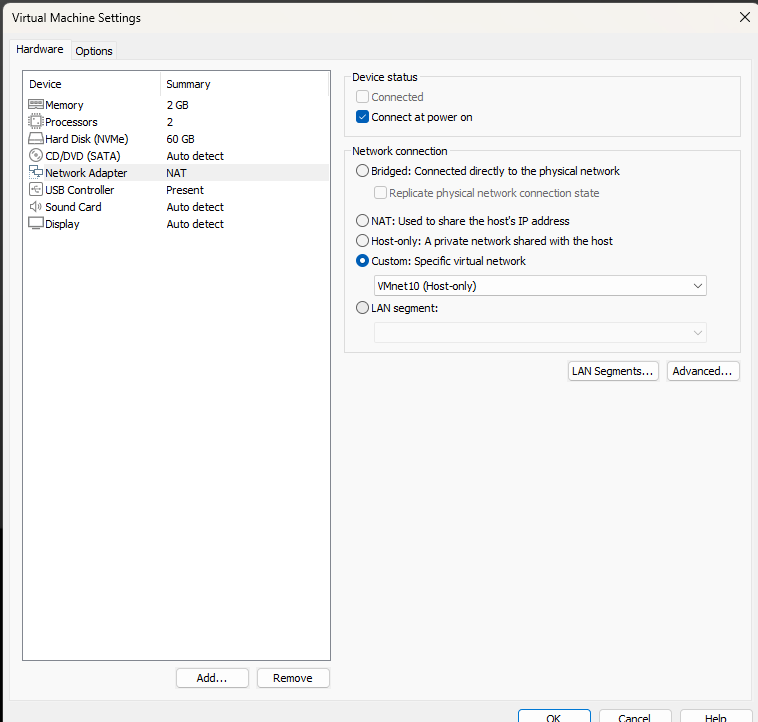

Ahora es momento de aplicar esta nueva red tanto a la máquina REMnux como a la de FlareVM, para ello nos vamos a la configuración de cada máquina:

En la configuración de las máquinas , en el apartado de «Network Adapter» seleccionamos la nueva red que hemos creado modo host only (en nuestro caso la vmnet10 por ejemplo)

Esto lo haremos en las dos máquinas , como hemos mencionado anteriormente.

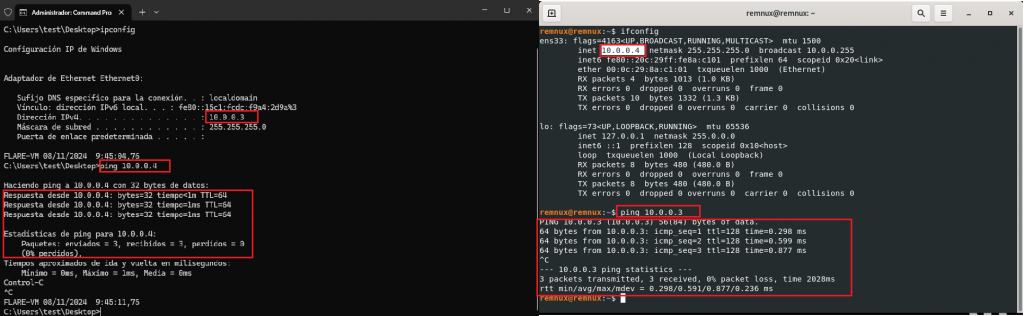

Ambas VM ahora están configuradas en el adaptador de solo host para la comunicación interna. Ahora probaremos la red y las conexiones a Internet con el comando ‘ping’.

A continuación, configuraremos un servidor DNS falso para resolver la consulta DNS de malware. Por ejemplo, descargar alguna carga útil de segunda etapa desde el servidor remoto.

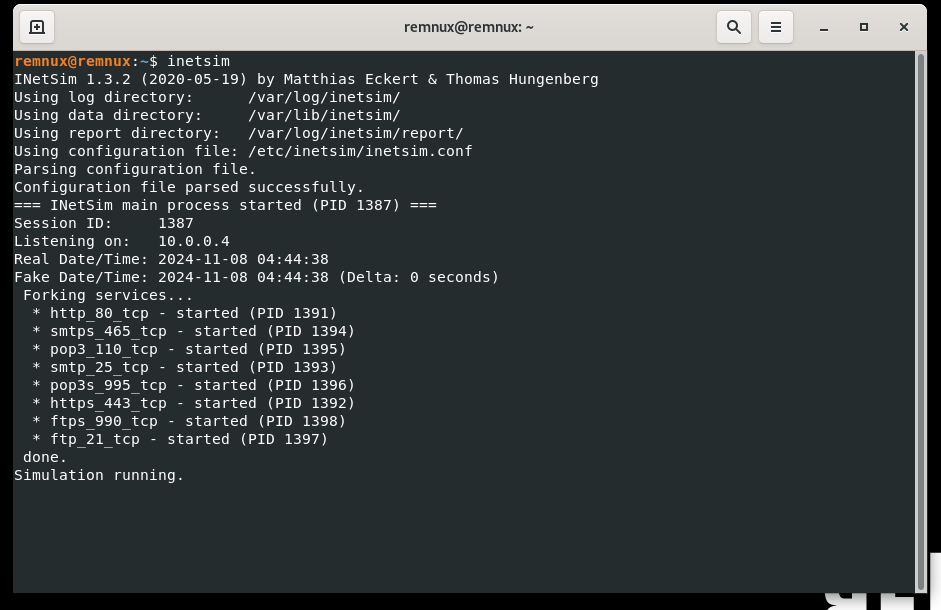

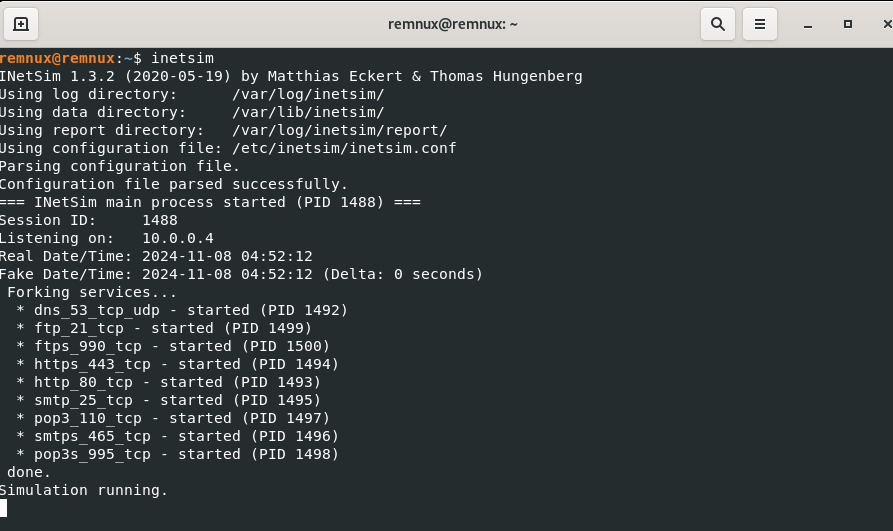

Para ver servicios activos de REMnux realizamos un inetsim

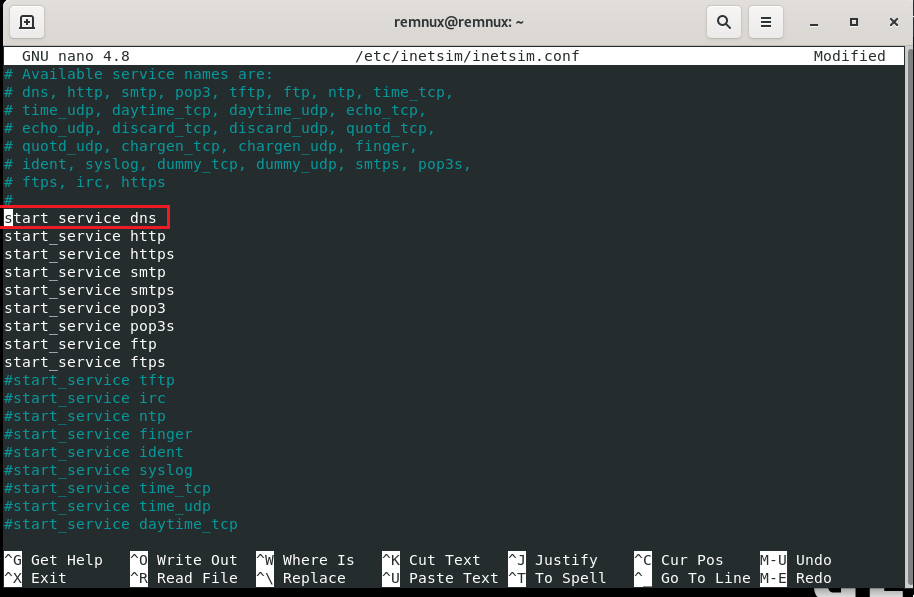

Como vemos , no está el servicio de DNS , el cuál deberíamos habilitar. Para eso, abrimos el archivo inetsim. conf para habilitar el servicio DNS.

quitamos el comentario en la línea del DNS y guardamos el archivo

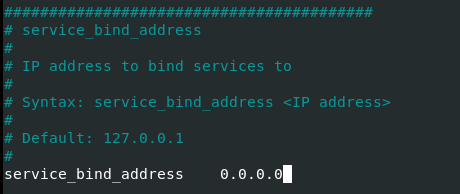

Establecemos también la dirección de enlace de servicio a 0.0.0.0

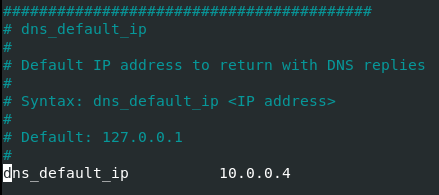

Por último vamos a establecer la IP por defecto de la máquina REMnux

Ahora guardamos con ctrl+o y luego ctrl+x para salir.

Comprobamos que efectivamente ya tenemos el dns activo cuándo ejecutamos el inetsim

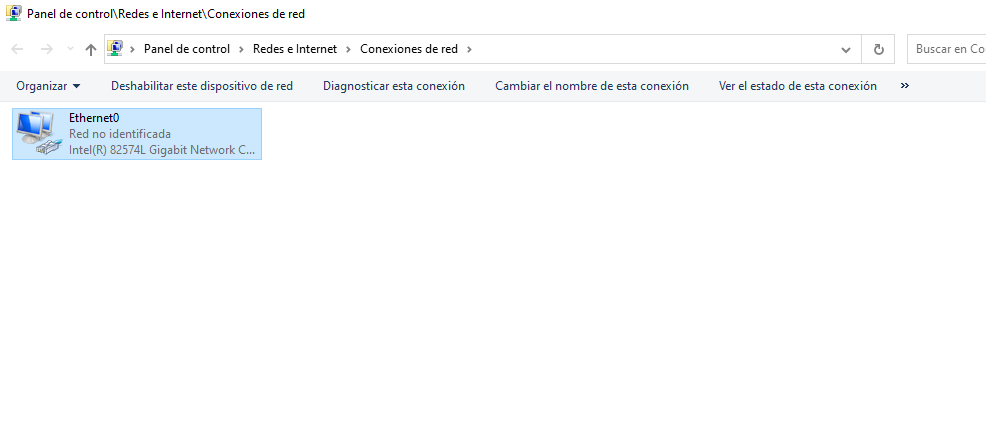

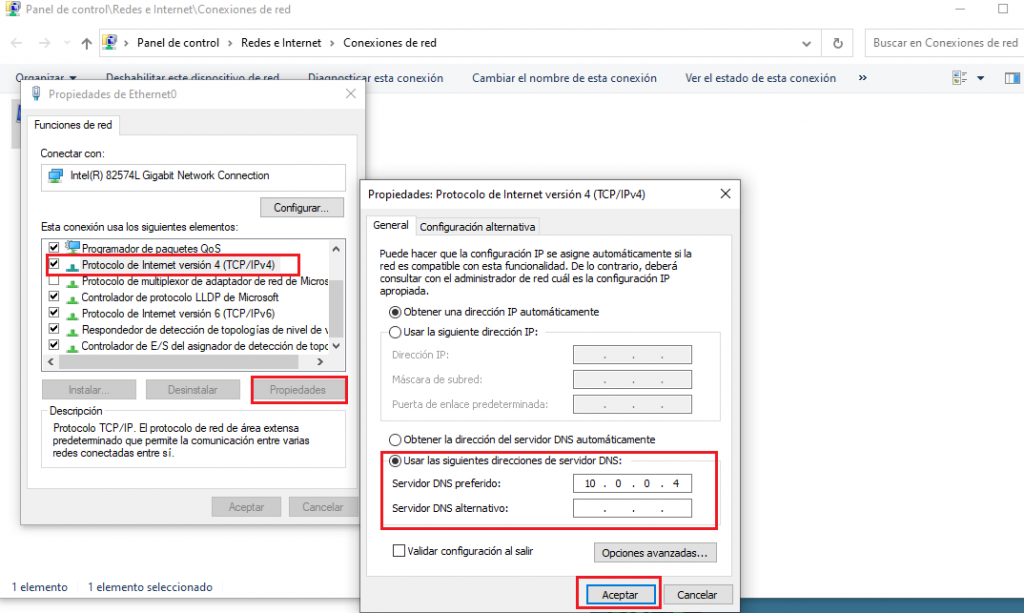

Bien , ya tenemos un servidor de DNS falso ofreciendo servicio , ¿Qué nos queda? pues que FlareVM pregunte a este servidor DNS falso para establecer el aislamiento, para ello ahora nos vamos a la máquina de FlareVM y configuramos dicho dns.

Para ello nos vamos a configuración de adaptadores de red

y en propiedades configuramos lo siguiente (la ip de dns que hemos configurado previamente en REMnux):

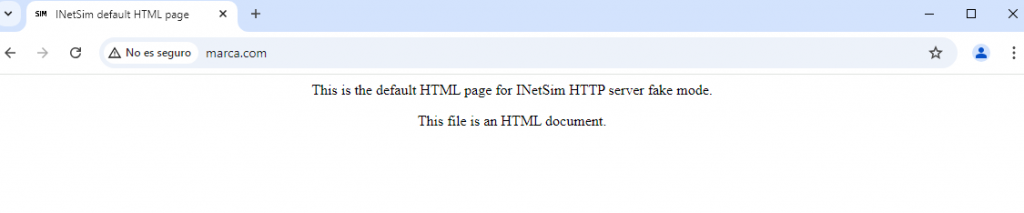

Ahora solo toca probarlo!!

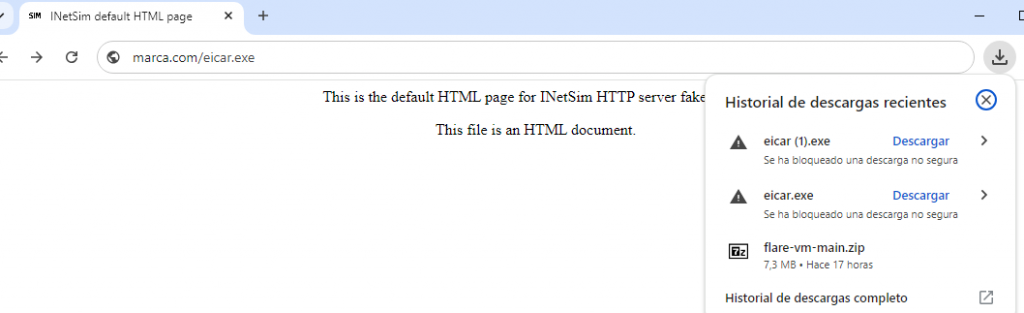

Nos vamos a FlareVM y con inetsim activado en REMnux probamos lo siguiente:

y para descargas por ejemplo añadimos un /eicar.txt y vemos que lo descarga

Ya tenemos nuestra máquina aislada!!!

Gracias por llegar hasta aquí , próximamente subiré pruebas para empezar analizar tipos de malware etc.. , te espero por estos lares!!!!