El objetivo principal es entender un poco más a fondo la importancia y la cantidad de información a la hora de realizar Troubleshooting o recabar información sobre posible sistema Windows comprometido haciendo uso del registro de Windows.

Hoy en día la mayoría de los administradores y analistas forenses tiramos siempre de la analítica que nos proporcionan las herramientas de detección tales como el EDR, no obstante , conviene saber ciertos aspectos básicos del Registro de Windows a la hora de tratar con posibles amenazas tanto Malware como Ransomware .

Además de la información de configuración del propio sistema, el Registro de Windows contiene información sobre los archivos a los que se ha accedido recientemente e información considerable sobre las actividades de los usuarios.

Lo cierto es que el Registro es una auténtica mina de oro de información tanto para el administrador como para el analista.

¿Qué es el registro de windows?

En las primeras versiones de Windows (3.1, 3.11, etc.), la información de configuración (controladores, ajustes) del sistema se gestionaba en gran medida mediante varios archivos: autoexec.bat, config.sys, win.ini (en Windows) y system.ini.

Las versiones posteriores de Windows sustituyeron estos archivos por el Registro, una base de datos jerárquica central que mantiene los ajustes de configuración de las aplicaciones, los dispositivos de hardware y los usuarios.

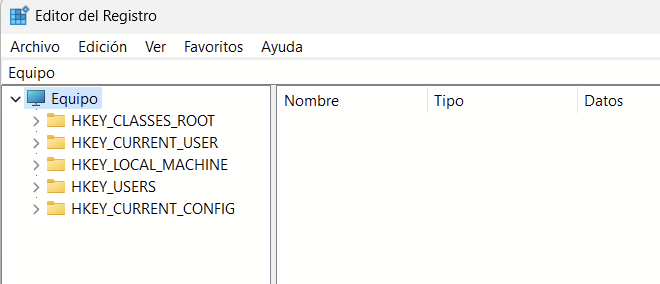

Estructura jerárquica

Cuando el administrador o el analista abre el registro (Regedit.exe), vemos una estructura en forma de árbol con cinco carpetas raíz.

- HKEY_CLASSES_ROOT contiene información de configuración relativa a qué aplicación se utiliza para abrir los distintos archivos del sistema.

- HKEY_CURRENT_USER es el perfil de usuario activo y cargado del usuario que ha iniciado la sesión.

- HKEY_LOCAL_MACHINE contiene una gran cantidad de información sobre la configuración del sistema, incluidos los ajustes de hardware y software.

- HKEY_USERS contiene todos los perfiles de usuario activos para ese sistema.

- HKEY_CURRENT_CONFIG contiene el perfil de hardware que el sistema utiliza al arrancar.

Listas MRU ¿Qué son?

MRU significa una lista «más recientemente utilizado» , contiene las entradas realizadas debido a acciones específicas realizadas por el usuario. Existen numerosas listas MRU a lo largo de varias claves del Registro.

El Registro mantiene estas listas de elementos por si el usuario vuelve a ellos en el futuro. Es similar a cómo actúan el historial y las cookies en un navegador web.

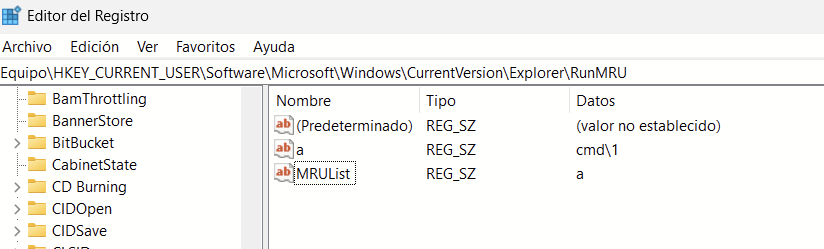

La ubicación de esta clave es HKEY_CURRENT_USER\software\microsoft\windows\currentversion\Explorer\RunMRU

Con la información proporcionada por la clave RunMRU, como analistas podemos comprender mejor al usuario que debemo investigar y que aplicación que se está utilizando. En la figura anterior, se puede ver que el usuario ha abierto cmd a través de la herramienta «ejecutar».

Dispositivos USB

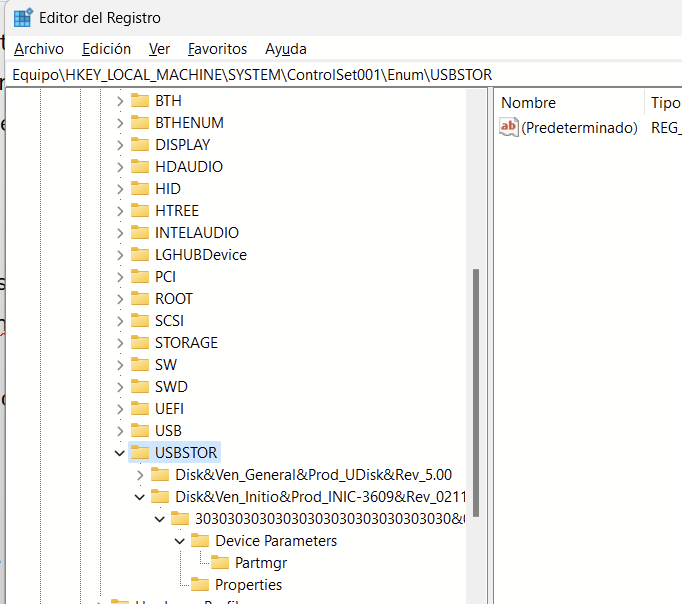

Cada vez que se conecta un dispositivo al bus serie universal (USB), se consultan los controladores y se almacena la información del dispositivo en el registro (unidades Thumb).

Esta clave almacena el contenido del producto y los valores de ID de dispositivo de cualquier dispositivo USB que se haya conectado alguna vez al sistema.

Así que los analistas buscarán en la ruta HKEY_LOCAL_MACHINE\SYSTEM\controlset001\Enum\USBSTOR.

Hardware conectado:

La siguiente clave HKEY_LOCAL_MACHINE\SYSTEM\MountedDevices nos puede proporcionar información útil ya que muestra que cualquier dispositivo de almacenamiento conectado ha sido reconocido por el sistema operativo.

Si nosotros como analistas , observamos una discrepancia entre los dispositivos conectados físicamente y los informados aquí, puede ser un indicio de que algún dispositivo fue retirado antes de que se incautaran las pruebas.

Software malicioso:

Navegando a la siguiente clave HKEY_CURRENT_USER\Software\ esta información será muy valiosoa para nosotros ya que podríamos ver que se utilizó algún software malicioso como por ejemplo una VPN maliciosa etc..

Aplicaciones recientes:

Para obtener información sobre a qué aplicaciones se han accedido por última vez debemos ir a la siguiente clave:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\Currentversion\Search\RecentApps.

Como conclusión podemos observar que en el registro hay información importante que podemos recopilar , seguiré posteando más sobre el registro para ir nutriendo todos los sitios donde podemos revisar información importante ya que son muchos y es muy interesante como analistas que nos suenen todas estas rutas , ya que , los malos también las conocen e intentan manipularlas en ciertos tipos de malware etc..

Gracias por la lectura! nos vemos en un próximo post!